이번 글에서는 직전 글에서 알아본 키워드를 직접 활용하여,

실제로 구글에 노출되어 있는 취약정보 등을 직접적으로 찾아보는 과정을 수행한다.

즉, 구글링만을 통해서도 노출된 여러 가지 취약한 정보를 찾아볼 수 있다.

이를 위해서는 키워드를 최대한 많이 사용해 보고, 여러 자료들을 찾아보면서

어떠한 검색 방법을 통해서 검색했을 때, 내용들이 나오는지 익혀놓을 필요성이 존재한다.

혼자 고민하고 응용하는 과정 또한 중요하지만,

여러 레퍼런스 또한 찾아보고 응용하면서 내 것으로 만드는 과정도 중요하다고 할 수 있다.

구글 해킹(Google Hacking) 실습 - 개인 정보

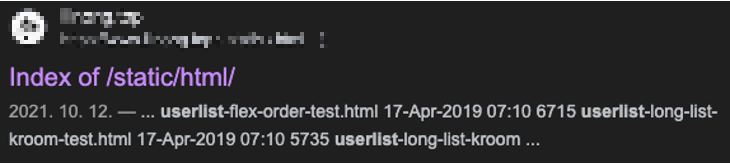

intitle:"index of" "/userlist/"

웹 서버의 디렉토리 인덱스가 "/userlist/"라는 단어를 포함하고 있는 페이지를 검색한다.

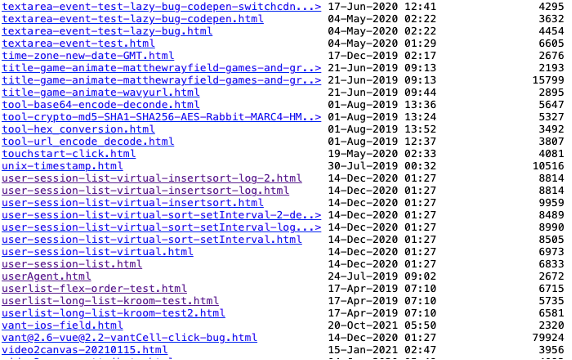

위의 페이지를 접속하면 아래와 같이 userlist와 관련된 리스트를 찾을 수 있다.

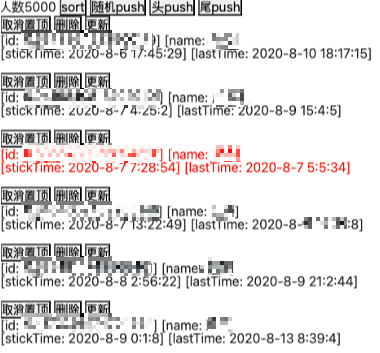

위 사이트는 특정 ID로 소통하는 커뮤니티 사이트임에도 불구하고,

아래와 같이 사용자의 실제 이름, 활동 패턴을 관찰할 수 있다.

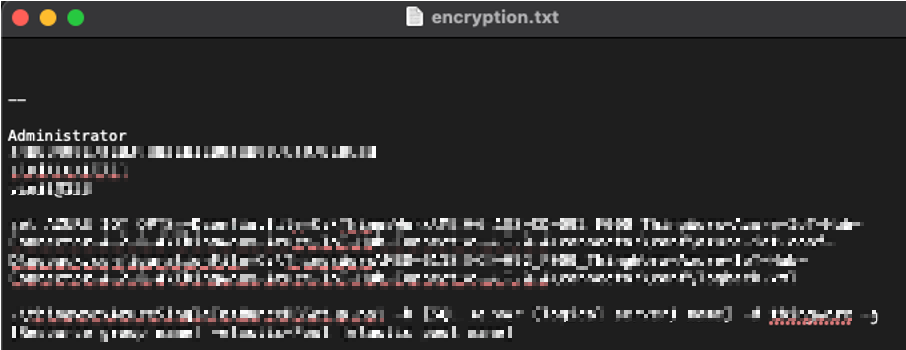

inurl: "encryption.txt”

URL에 "encryption.txt"라는 문자열이 포함된 페이지를 찾는다.

위와 같이 특정 커뮤니티 사이트의 페이지를 확인할 수 있는데,

접속을 하면 사용자 이름, 해시된 암호, 패스워드 및 설정 파일 경로 등의

인터넷에서 공개되어서는 안 되는 민감한 개인 정보가 포함되어 있다.

구글 해킹(Google Hacking) 실습 - 네트워크 정보

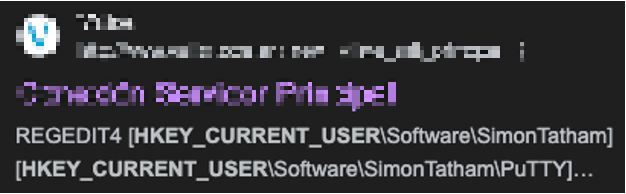

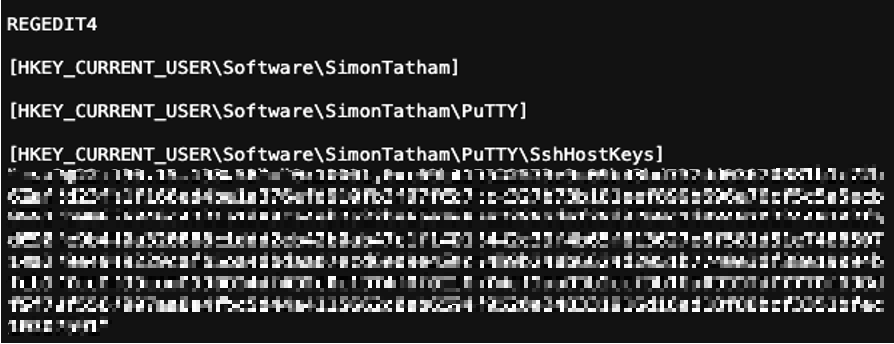

filetype:reg reg HKEY_CURRENT_USER SSHHOSTKEYS

레지스트리 파일(.reg 확장자)에서 HKEY_CURRENT_USER 레지스트리 경로와

SSHHOSTKEYS 키를 포함한 파일을 찾는다.

위 파일 내에는 PuTTY 소프트웨어의 SSH, RSA 호스트 키 정보가 포함되어 있다.

이러한 호스트 키는 서버의 신뢰성을 검증하는 데 사용되므로, 공격의 위험이 존재한다.

구글 해킹(Google Hacking) 실습 - 서버 정보

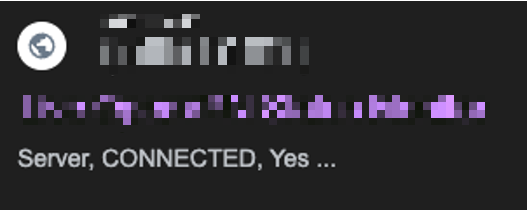

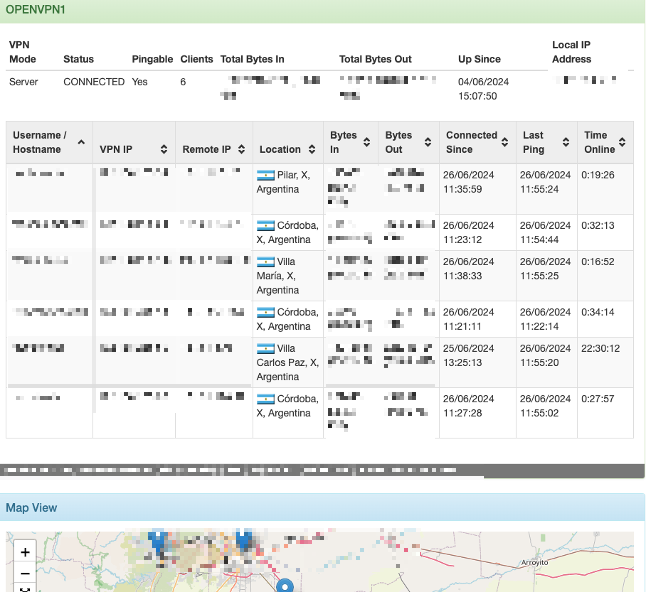

intitle:"OpenVpn Status Monitor"

페이지 제목에 "OpenVpn Status Monitor"가 포함된 페이지를 찾는다.

위 페이지를 접속하면 아래와 같이 VPN 서버의 현재 상태, 연결된 클라이언트의 위치,

VPN IP, 원격 IP, 트래픽 통계 등 중요한 정보를 포함하는 페이지를 관찰할 수 있다.

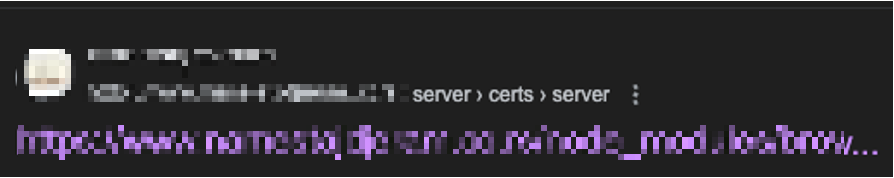

inurl:/certs/server.key

URL에 "/certs/server.key" 경로가 포함된 페이지를 찾는다.

해당 페이지 내에는 아래와 같이 RSA 개인 키가 유출되어 있다.

개인 키가 유출되면 해당 키를 사용하는 시스템의 보안이 크게 위협받을 수 있다.

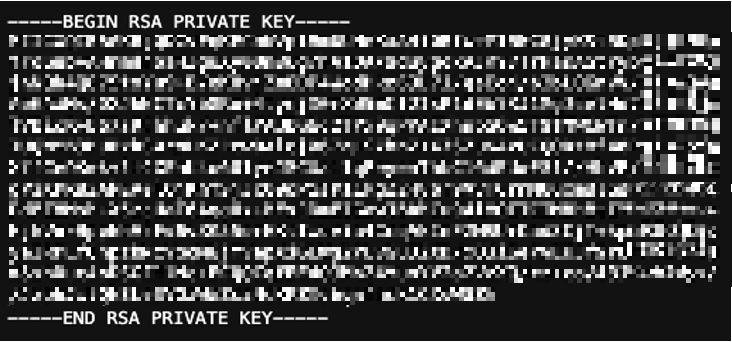

구글 해킹(Google Hacking) 실습 - 웹사이트 정보

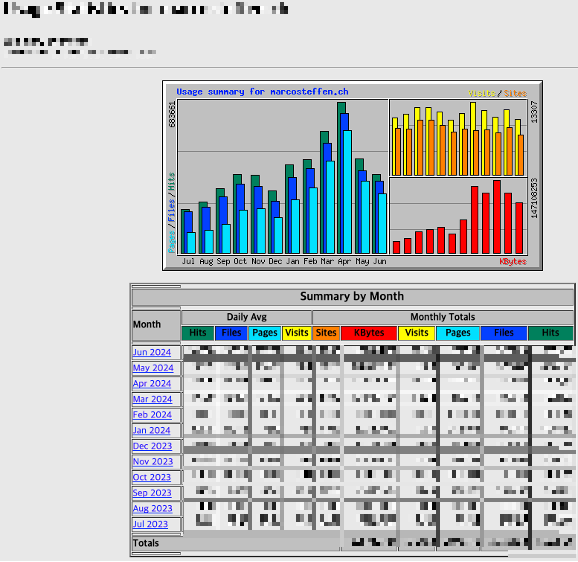

intitle:"index of" "plesk-stat”

웹 서버의 디렉토리 인덱스가 "plesk-stat"이라는 단어를 포함하고 있는 페이지를 검색한다.

Plesk는 웹 호스팅 및 서버 관리 플랫폼으로, "plesk-stat" 디렉토리는 보통 웹사이트의 통계 정보가 저장되는 곳이다.

위와 같은 디렉토리 인덱스 페이지가 노출되면, 아래와 같은

웹사이트의 방문자 통계, 로그 파일 등 민감한 정보를 포함할 수 있는 디렉토리에 접근 가능하다.

구글 해킹(Google Hacking) 실습 - 금융 정보

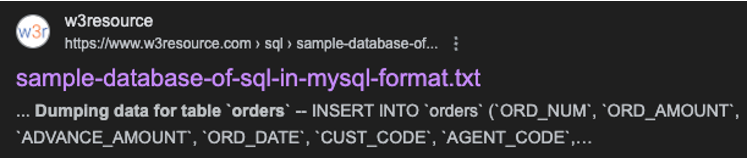

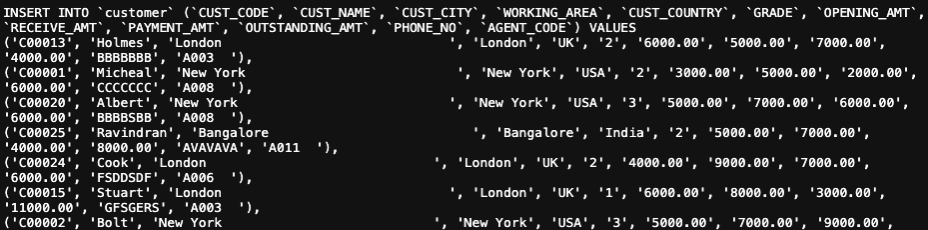

intext:”Dumping data for table orders”

”Dumping data for table orders” 텍스트가 포함된 페이지를 검색한다.

위는 샘플 사이트로 만약 데이터베이스 덤프 파일을 보안조치 하지 않는다면,

아래와 같이 이름, 근무 지역, 커미션, 전화번호, 국가, 금융 정보(계정 잔고 등)가 노출될 수 있는 것을 알 수 있다.

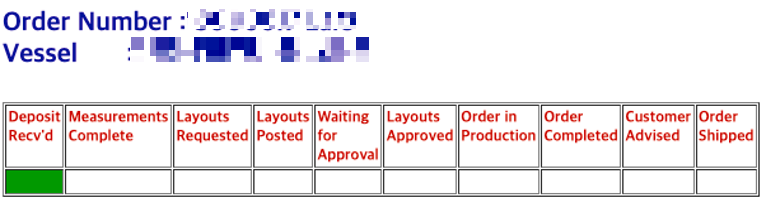

구글 해킹(Google Hacking) 실습 - 기업 주문 정보

intitle:"index of" "orders”

"orders"와 관련된 파일이나 폴더가 포함된 웹 디렉터리나 인덱스 목록을 찾는다.

아래와 같이 기업의 선반 관련 주문 정보 즉, 비즈니스 정보가 그대로 노출된 것을 확인할 수 있다.

선박의 위치 정보, 주문 처리 과정 상태 등은 사업상 기밀 정보일 수 있다.

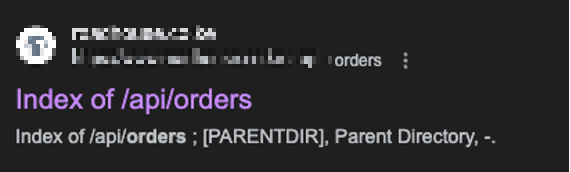

구글 해킹(Google Hacking) 실습 - 개인 주문 정보

intitle:"index of" "orders”

"orders"와 관련된 파일이나 폴더가 포함된 웹 디렉터리나 인덱스 목록을 찾는다.

주문 관리에 사용되는 주문 코드와 상태, 이름,

전화번호, 이메일 주소 등의 민감한 정보가 노출된 것을 확인할 수 있었다.

구글 해킹(Google Hacking) 실습 - 공식 문서

intitle:"index of" "orders”

"orders"와 관련된 파일이나 폴더가 포함된 웹 디렉터리나 인덱스 목록을 찾는다

이외에도 아래와 같이 기업, 기관의 공식 문서를 확인할 수 있었으며,

문서 내에는 기업 기록 자료, 서명 등의 민감한 정보가 포함되었다.

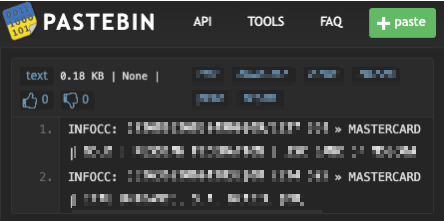

구글 해킹(Google Hacking) 실습 - 신용카드

inurl:pastebin intitle:mastercard

Pastebin이라는 사이트에서 제목에 "mastercard"가 포함된 페이지를 찾는다.

Pastebin은 사용자가 텍스트를 저장하고 공유할 수 있는 웹사이트로,

사용자가 실수로 민감한 정보를 공개적으로 공유할 수 있다.

해당 텍스트 내에는, 신용카드 번호와 관련된 민감한 정보가 포함되었다.

구글 해킹(Google Hacking) 실습 - CCTV

inurl:viewer/live/index.html

“viewer/live/index.html” 경로가 포함된 페이지를 찾는다.

이는 웹캠, 보안카메라, 기타 라이브 스트리밍 등의 정보를 포함할 수 있다.

위 페이지 접속 시, 아래와 같이 회사 내부 사무실로 추정되는 카메라 화면을 확인할 수 있다.

'IT_정보보안 > 침해대응 & CERT 프로젝트' 카테고리의 다른 글

| 28. 침해대응&CERT (6) : 웹 취약점 실습_1 (1) | 2024.07.21 |

|---|---|

| 27. 침해대응&CERT (5) : Shodan을 통한 취약 • 노출정보 검색 (0) | 2024.07.13 |

| 26. 침해대응&CERT (4) : 사물인터넷(IoT) • Shodan (1) | 2024.07.07 |

| 24. 침해대응&CERT (2) : Google Hacking (1) | 2024.05.27 |

| 23. 침해대응&CERT (1) : 개념과 실무 (2) | 2024.05.16 |